İlk yazımızın devamı olarak hazırladığım bu blog devam niteliğindedir. Genel terimlerden bahsetmeye devam edeceğiz.

Güvenlik Politikası İhlalleri ve Saldırıları Konusunda Terimler

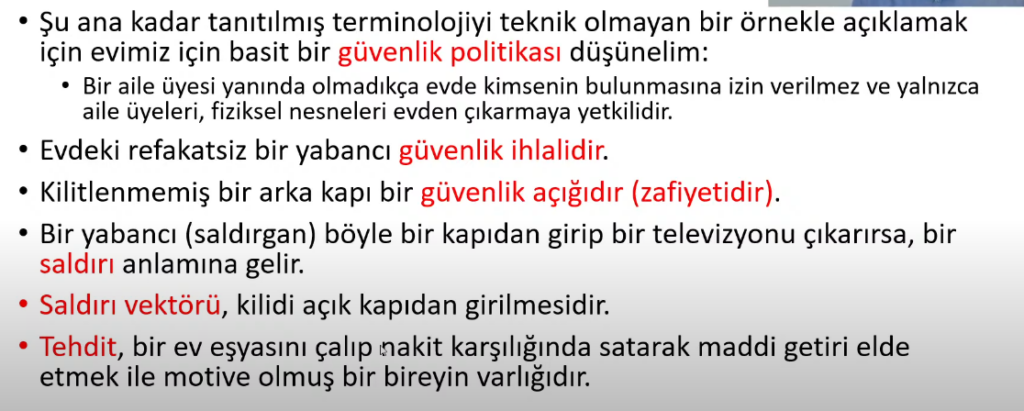

Güvenlik Politikası : Yapının doğru işleyişini sağlamak için alınan kararların kaleme alınmış halidir.

Günlük hayattan örnek olarak okula öğrencinin kesici alet sokması yasaklanabilir. Sebep can güvenliği olarak öne sürülebilir.

Güvenlik İhlali : Güvenlik politikasının dışında yapılmaması tenzih edilen davranışların gösterilmesidir.

Öğrencinin aptal dizilere özenip arkadaşları arasında kendini farklı hissedip gözdağı vermek için okula bıçak sokması örnek verilebilir.

Güvenlik Açığı : Sistemdeki zafiyetin sömürüye açık olmasıdır. Bu durumlar bazen götürüsü getirisinden fazla olduğu için uygulanmayabilir.

Öğrencilerin düzenli denetime tabi tutulmayıp x-ray gibi teknolojilerden faydalanılmaması örnek verilebilr.

Saldırı : Açıktan faydalanan şahsın belirlenen politikaya uymayıp sistem aleyhine iş yapmasıdır

Öğrencinin arkadaşına sinirlenip kavgaya tutuştuğunda aklına bıçağı olduğunu getirip bıçağı ortaya çıkarması bir saldırıdır.

Saldırı Vektörü : Saldırıya en temelinde zemin hazırlayan unsurdur.

Bu akışta öğrencilerin x-ray veya başka şekillerde denetlenmemesi ve öğrencinin kesici aletle okula giriş sağlamasıdır.

Tehdit : Güvenlik politikasını aşıp sisteme zarar veren faildir.

Aptal dizilere özenip arkadaşları arasında kendini farklı hissedip gözdağı vermek için okula kesici alet sokan öğrencidir.

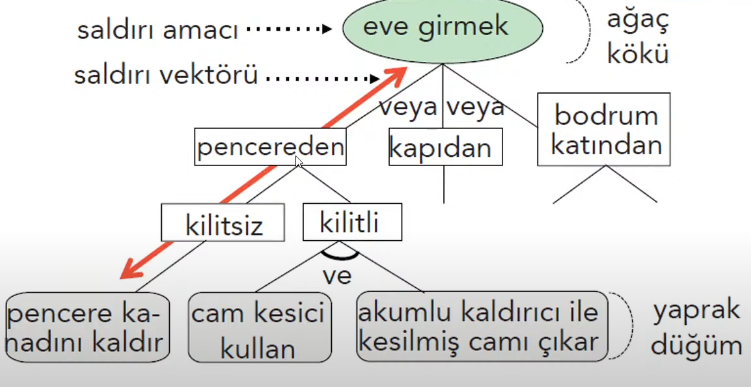

Aşağıdaki görsel örnek Prof. Dr. Kemal Bıçakçı hocamızın örneğidir.

Risk Denklemi

Riskin boyutunu istatistiksel olarak öğrenip diğer risklerle kıyas yapmak istiyorsak risk denklemini kullanabiliriz. Bu formülü uygulaması biraz zor olabilir. Çünkü güvenliğin ciddiyetini kestiremeyebiliriz. Saldırganların amaçlarını kestiremeyebiliriz. Açıkları kestiremeyebiliriz. Ama elimizde bir istatistik olması hiç olmamasından daha iyi olacağı da bir gerçektir.

R = T * V * C

R : Nicel Risk

T : Tehditlerin saldırganlar tarafından belirlenen dönem içinde gerçekleştirilme ihtimali

V : Güvenliğin açığının varlığını veya yokluğunu temsil eder

C : Saldırının gerçekleşmesi durumunda sistemin alacağı maddi ve manevi zarar ölçütü

Yukarıda formülde ” V ” değerinden görüyoruz ki eğer arka kapılar kapatılmışsa risk ortadan kalkacaktır. Sistemler üzerine yapılmış analizlerden de görüyoruz ki basit görülen açıklar bile hala birçok sistemin açık arka kapısı olabilir ve tehdit unsurları da bu kapıları zorlar. Belki profesyonel ekipler yapımızda yüzlerce açık kapı bulabilir ve biz bunu düşünüp battı balık yan gider der isek liseli bir öğrenci basit scriptlere erişebilmesi sisteminiz için risk olabilir. Yeri geldiğinde piyon da büyük zararlar verebilir.

Risk Değerlendirme

Nicel ( Quantitative ) Risk Değerlendirmesi

Yukarıdaki verdiğimiz formül aslında sayısal bir karşılığı vardır ve ölçülebilmektedir.

Nitel ( Qualitative ) Risk Değerlendirmesi

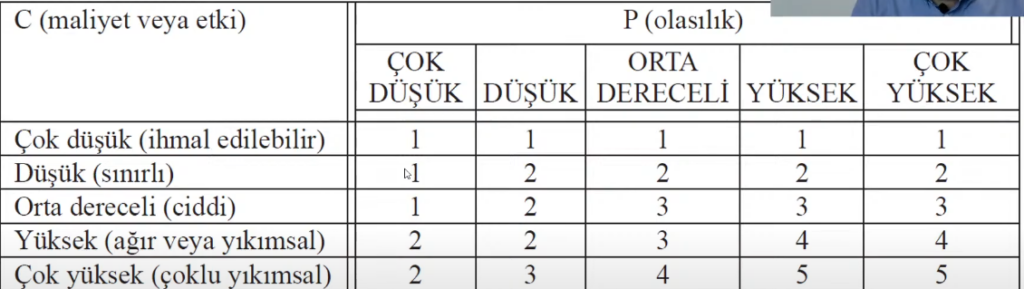

Riskler birbiri ile kıyaslanarak da önceliklendirilebilir. Bazen bazı durumları ölçeklendirmek çok zor olabilir. Fakat kıyaslamak daha kolay olabilir.

Örneğin savunma bütçesinin bölüştürülmesinde önem sırasına göre yüzdelik pay alabilmesi olabilir.

Yukarıdaki tablo etki ve sıklık üzerinden önem sırası vermektedir. 1 en düşük, 5 ise en yüksek önceliktir.

Maliyet ( Cost ) ve Fayda ( Benefit ) Analizi

Ticaretin usulünde getiri ve götürü arasındaki makastır. Makas + yönde ise karlılık, – yöde ise zarar meydana gelir. İşletmeler karlılığı için çalışır. Siber güvenlik tedbir ve harcamalı da bu makasa göre uygulanır. Eğer alınan önlemin faturası ( götürüsü ) getirisinden fazla ise bu yapılmaması gereken bir yatırımdır. Örneğin güvenlik önleminiz sisteminizde erişilebilirlik sorunu yaratması sizi tehditlerden öte kullanıcılarınıza yönelik başka bir sorun yarattığını varsayarsak bu kötü bir takastır. Bu analizler sonucu alacağınız karar bu yatırımı yapmamak olacaktır.

Risk Değerlendirme Soruları

- En değerli varlıklar hangileridir ve değerleri nelerdir?

- Hangi güvenlik açıkları var?

- İlgili tehdit aracıları ve saldırı vektörleri nelerdir?

- Saldırı olasılıkları veya sıklıkları ile ilgili tahminler nelerdir?

Risk Yönetimi

Risk değerlendirmesi sonra eldeki analize göre riskin yönetilmesi gerekmektedir. Bu adımda sistem için en optimal olan kararlar verilir.

Seçenekler şunları içerir;

- Teknik veya prosedürel adımlarla riskin hafifletilmesi ( risk mitigation )

- Riski sigorta aracılığıyla üçüncü şahıslara devretmek ( risk transfering )

- Çözümün maliyetinin sorunun maliyetinden fazla görülmesi sebebiyle riski kabul etmek ( accepting risk )

- Riski doğuran sistemin direk ortadan kaldırılması ( eliminating risk )

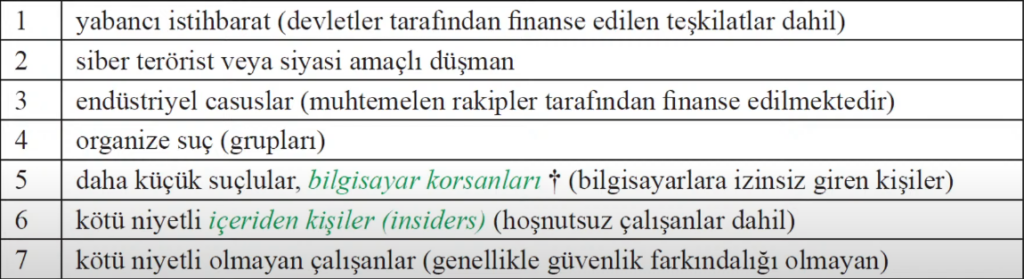

Düşman Modelleme

Yukarıdaki tablo bir düşman modelleme örneğidir ve her biri birer potansiyeldir. Kimisi daha güçlü, bilgili ve organizeyken kimisi yalnız, zayıf ve plansız olabilir. Burada en üst katman benim sistemlerimle uğraşmaz diye düşünüp güvenliği gözardı etmek mantıksızdır. Çünkü alt katmanlar sizin basit açık kapılarınızdan sisteme girebilir ve bu kişiler ne yaptığını bile fark etmeden yapabilir. Bu sebeple en büyük halkalar gibi küçük halkalara da dikkat etmeliyiz.

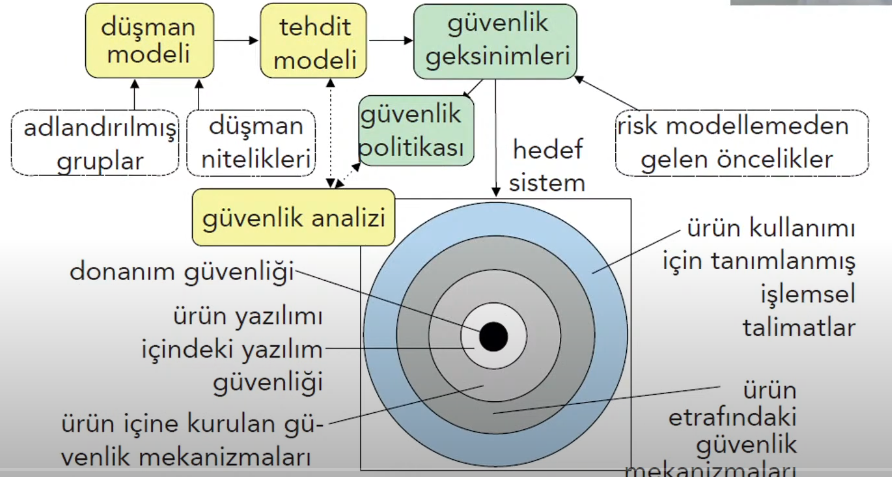

Tehdit Modelleme ( Thread Model )

Aslında bir tatbikat modeli diyebiliriz. Tatbikat bir güvenlik zafiyeti durumuna karşı oluşabilecek tehditler ve alınması gereken tutumların önceden belirlenmesidir. Siber güvenlikte bu tehdit modelleme olarak geçmektedir. Burada saldırgan hakkındaki tüm varsayımlar masaya yatırılır ve kapsam dışı durumlar açıkça belirtilmelidir.

Aşağıdaki görselde dört tane tehdit modeli basitçe belirtilmiştir.

KAYNAKÇA

https://www.youtube.com/watch?v=BGc4w-ARCB0&t=2744s ( Prof. Dr. Kemal Bıçakcı )

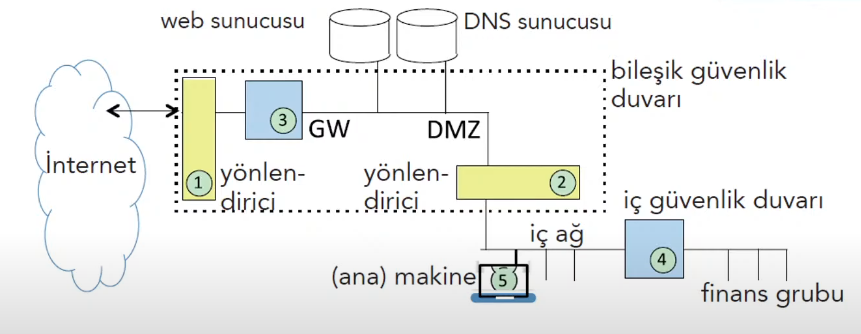

1. Mimari Diyagram ( Şema )

Asıl amacı bir sistemi veya veri akışını daha anlaşılır görebilmek için şematize etmektir. Sistem, açıkça ortaya koyulur, güven etki alanları ( trust domains ) ortaya koyulup güvence ekstra belirlenir. Güven etki alanına örnek olarak senin local ağından gelen talebe olan güven ile global ağdan gelen talep aynı güvende olamaz ve bunu özellikle belirtmek bir örnektir.

2. Saldırı Ağaçları ( Attack Trees )

Saldırı amacı ve vektörleri olmak üzere birbirinden ayrılır. Amaç ile başlar ve kök düğümler ile dallanarak daha da açık hale getirilir. Amaç kök düğümdür ve dalların en sonu yaprak düğümdür.

3. Kontrol Listeleri

Günlük hayatta da sıklıkla kullanılan bu teknik tehdit modelleme için de kullanılabilir. Yapılandırılmış ve sabit durumlarda kullanılabilir.

4. STRIDE

Aslında kendi başına bir anlam ifade etmemektedir. Çünkü bu bir kısaltmadır ve bir kelimeler kümesini barındırır.

• Spoofing (Adres sahteciliği) – bir şeyi (ör. Web sitesi) veya bir varlığı (ör. Kullanıcı) taklit etmeye çalışır.

• Tampering (Kurcalama) – örneğin kodun, saklanan verilerin, iletilen paketlerin yetkisiz olarak değiştirilmesi.

• Repudiation (Reddetme) – geçmiş eylemlerin sorumluluğunu reddetmek.

• Information disclosure (Bilgi ifşası) – verilerin yetkisiz olarak serbest bırakılması.

• Denial of Service (Hizmet reddi) – kaynakları tüketen veya sistemlerde hatalara neden olan kötü niyetli eylemler yoluyla hizmetlerin erişilebilirliğini veya hizmet kalitesini etkileme.

• Escalation of Privilege (Ayrıcalığın artırılması) – kaynaklara erişim ayrıcalıklarının elde edilmesi, tipik olarak bir dayanak noktası olarak temel bir erişim düzeyi kazanan ve ardından daha fazla erişim elde etmek için güvenlik açıklarından yararlanan kötü amaçlı yazılımlara atıfta bulunur

Dinamik Tehdit Modelleme

Tehditler bir kereye mahsus belirlenip bıraklamaz. Feedback toplanmalı, değişen durumlar içerisinde güvenlik ihtiyaçları da değişebileceğinden tehdit modelleme de dinamik olarak düzenlenmelidir. Statik modeller zamanla gerçekliğini yitirir.

Güvenlik Analizinde Anahtar Sorular

- Eldeki varlıkların tespiti ve değer sıralarını nedir?

- Hangi potansiyel saldırılar risklidir?

- Potansiyel saldırıların önüne nasıl geçebiliriz?

Oluşturacağımız model maalesef yüzde yüz güvenlikte olduğumuzu göstermeyecektir. Riskleri modellerken ayrıntılar önem arz eder.

Geliştirme yaşam döngüsü ise güvenliğin o sistemin ömrünü doldurana kadar göz ardı edilemeyeceğini ve dinamik olarak sürdürülmesi gerektiği anlamını taşır.

Güvenlik Mekanizmaları

Güvenlik politikalarının uygulanabilmesi için gübenlik mekanizmalarının doğru noktalara yerleştirilmesi gerekmektedir.

Bu görselde her adım sistem dışında modellenmiş ve sistem de bu modellere göre mekanizmalarla doldurulmuştur.

Güvenlik ve Güvenlik Politikası Arasındaki İlişkileri

Oluşacak seneryolar;

- Güvenlik mekanizmaları, güvenlik politikasının beklentilerini sağlamamıştır ve sistemde güvenlik sağlanmamıştır.

- Güvenlik mekanizmaları, güvenlik politikasıyla tam anlamıyla uyuşur ve bu model gerçek hayatla da tam manasıyla uyuştuğunu gördüğümüz durumda sistemde güvenlik sağlanmıştır diyebiliriz.

- Güvenlik mekanizmaları, güvenlik politikalarıyla tam anlamıyla uyuşur fakat bu model gerçek hayatta amacına ulaşmadığını gördüğümüz durumda sistem güvenliği sağlanmadığını görürüz.

Son seçenek aslında bize güvenlik politikasının gerçek hayatla uyuşmamasının aslında adının hakkını vermediğini gösteririr ve doğru analizlerin yapılmadığını gösterir. Aslında bu nokta da bize bu işin bir zorluğunu göstermektedir. Yani politik açıdan güvenli olan mekanizma gerçekte güvenlik konusunda sınıfta kalabilir. Bu yüzden güvence vermek bu konuda zor olabilir.

KAYNAKÇA

https://www.youtube.com/watch?v=BGc4w-ARCB0&t=2744s ( Prof. Dr. Kemal Bıçakcı )